Onglet : Droits d'accès

Recommandations pour la protection des données

Afin de minimiser le risque de violation de la sécurité des données, nous recommandons les actions organisationnelles et techniques suivantes pour le système sur lequel vos applications sont exécutées. Dans la mesure du possible, évitez d'exposer l'automate et les réseaux de contrôle aux réseaux ouverts et à Internet. Utilisez des couches de liaison de données supplémentaires pour la protection, comme le VPN pour l'accès à distance, et installez des mécanismes de pare-feu. Limitez l'accès aux seules personnes autorisées et modifiez tous les mots de passe par défaut existants lors de la première mise en service, et modifiez-les régulièrement.

Important

Des informations détaillées sur le concept et l'utilisation de la gestion des utilisateurs d'appareils sont fournies dans le Gestion de la gestion des utilisateurs des appareils chapitre.

Vous y trouverez également les instructions suivantes sur l'utilisation de l'éditeur :

Première connexion au contrôleur pour l'édition et la visualisation de sa gestion des utilisateurs

Créer un nouvel utilisateur dans la gestion des utilisateurs du contrôleur

Modification des droits d'accès aux objets du contrôleur dans la gestion des utilisateurs du contrôleur

Charger la gestion des utilisateurs à partir d'un fichier *.dum, le modifier et le télécharger dans le contrôleur en mode hors ligne

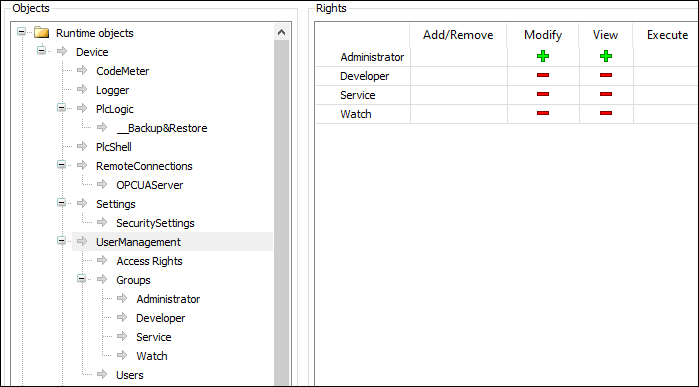

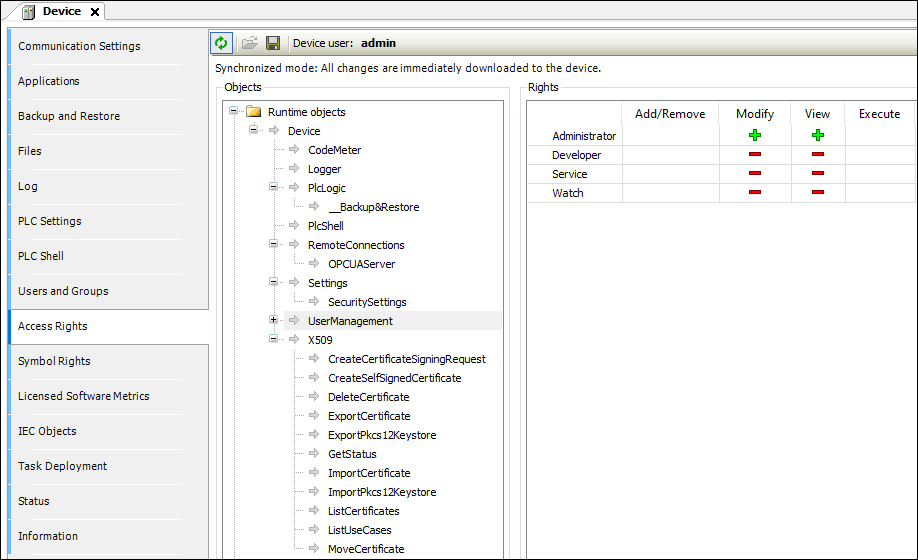

Dans cet onglet, vous définissez les droits d'accès des utilisateurs de l'appareil aux objets du contrôleur. Comme dans la gestion des utilisateurs du projet, les utilisateurs doivent être membres d'au moins un groupe d'utilisateurs et seuls les groupes d'utilisateurs peuvent se voir accorder certains droits d'accès.

Le Onglet "Afficher les droits d'accès" l'option doit être sélectionnée dans le CODESYS options dans Éditeur d'appareils catégorie.

Notez que cela CODESYS l'option peut être écrasée par la description de l'appareil.

Un composant pour la gestion des utilisateurs doit être disponible sur le contrôleur. C'est la principale exigence.

Les utilisateurs et les groupes d'utilisateurs doivent être configurés sur le Utilisateur et groupes languette.

Barre d'outils de l'onglet

| Active et désactive la synchronisation entre l'éditeur et la gestion des utilisateurs sur l'appareil. Si le bouton n'est pas "enfoncé", alors l'éditeur est vide ou il contient une configuration que vous avez chargée depuis le disque dur. Lorsque vous activez la synchronisation alors que l'éditeur contient une configuration utilisateur qui n'est pas encore synchronisée avec l'appareil, vous êtes invité à indiquer ce qui doit arriver au contenu de l'éditeur. Option :

|

|

|

|

|

Utilisateur de l'appareil | Nom d'utilisateur de l'utilisateur actuellement connecté sur l'appareil |

Dans l'arborescence, sont listés les objets sur lesquels des actions peuvent être exécutées au moment de l'exécution. Les objets sont chacun affectés par leur source d'objet et partiellement triés en groupes d'objets. Dans le Droits vue, vous pouvez configurer les options d'accès d'un groupe d'utilisateurs à un objet sélectionné. |

. Source d'objet (nœud racine)

Une description des objets se trouve dans le Aperçu des objets table. |

Groupes d'objets et objets (indentés) Exemple: Appareil avec des nœuds enfants Enregistreur, PlcLogic, Réglages, Gestion des utilisateurs. |

En général, les sous-objets héritent des autorisations de l'objet racine (Appareil ou /). Cela signifie que si une autorisation d'un groupe d'utilisateurs est refusée ou explicitement accordée à un objet parent, cela affecte d'abord tous les objets enfants. Le tableau s'applique à l'objet actuellement sélectionné dans l'arborescence. Pour chaque groupe d'utilisateurs, il affiche les droits actuellement configurés pour les actions possibles sur cet objet.  . Actions possibles sur l'objet :

| |

Lorsqu'un objet est cliqué, un tableau sur le côté droit affiche les droits d'accès des groupes d'utilisateurs disponibles pour l'objet sélectionné. Cela vous permet de voir rapidement :

. Signification des symboles

Modifiez l'autorisation en cliquant sur le symbole. |

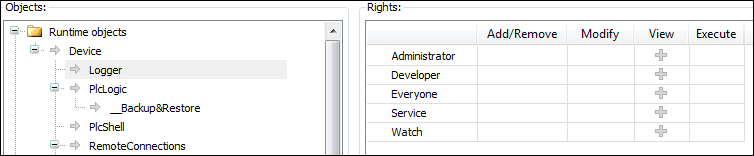

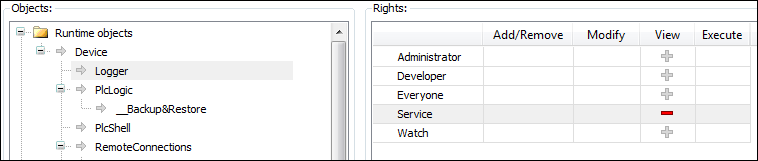

le Enregistreur objet sur le Des droits d'accès L'onglet a été créé par le composant "Logger" et contrôle ses droits d'accès. Il est situé directement sous le Appareil objet d'exécution.

Les droits d'accès éventuels pour cet objet ne peuvent être accordés que pour Voir action.

Initialement, chaque objet dispose d'un accès en lecture. Cela signifie que chaque utilisateur peut lire le "Logger" d'un contrôleur. Si ce droit d'accès doit être refusé à un seul groupe d'utilisateurs (Service dans l'exemple), l'accès en lecture à l'objet logger doit être explicitement refusé.

Aperçu des objets

| L'accès en ligne à l'enregistreur est en lecture seule. Par conséquent, seul le Voir droit d'accès peut être accordé ou refusé ici. | ||||||

| Toutes les applications CEI sont insérées ici automatiquement en tant qu'objets enfants lors du téléchargement. Lorsqu'une application est supprimée, elle est automatiquement supprimée. Celui-ci permet un contrôle spécifique de l'accès en ligne à l'application. Les droits d'accès peuvent être attribués de manière centralisée pour toutes les applications du PlcLogique le Administrateur et Développeur les groupes d'utilisateurs ont un accès complet aux applications IEC. le Service et Regardez les groupes d'utilisateurs n'ont qu'un accès en lecture (par exemple pour la surveillance en lecture seule des valeurs). | ||||||

Le tableau suivant montre quelle action est affectée en particulier lorsqu'un droit d'accès spécifique est accordé pour une application CEI.

| |||||||

Application | Opération | Des droits d'accès | |||||

Ajouter enlever | Exécuter | Modifier | Voir | ||||

Connexion |

|

|

|

| |||

Créer |

|

|

|

| |||

Créer un objet enfant |

|

|

|

| |||

Supprimer |

|

|

|

| |||

Téléchargement / modification en ligne |

|

|

|

| |||

Créer une application de démarrage |

|

|

|

| |||

Lire la variable |

|

|

|

| |||

Variable d'écriture |

|

|

|

| |||

Forcer la variable |

|

|

|

| |||

Définir et supprimer un point d'arrêt |

|

|

|

| |||

Définir l'instruction suivante |

|

|

|

| |||

Lire la pile d'appels |

|

|

|

| |||

Cycle unique |

|

|

|

| |||

Activer le contrôle de flux |

|

|

|

| |||

Commencer arrêter |

|

|

|

| |||

Réinitialiser |

|

|

|

| |||

Restaurer les variables de conservation |

|

|

|

| |||

Enregistrer les variables de conservation |

|

|

|

| |||

| Seulement le Modifier l'autorisation est évaluée à ce moment. Cela signifie que ce n'est que lorsque le Modifier l'autorisation a été accordée à un groupe d'utilisateurs, les commandes du shell API peuvent également être évaluées. | ||||||

| Des connexions externes supplémentaires au contrôleur peuvent être configurées sous ce nœud. Actuellement, l'accès au serveur OPCUA peut être configuré ici. | ||||||

| Il s'agit de l'accès en ligne aux paramètres de configuration d'un contrôleur.

| ||||||

| Il s'agit de l'accès en ligne à la gestion des utilisateurs d'un contrôleur. Par défaut, l'accès en lecture/écriture est accordé uniquement à l'administrateur.

Pour plus d'informations, voir : Gestion de la gestion des utilisateurs des appareils | ||||||

X509 | Cela contrôle l'accès en ligne aux certificats X.509. On distingue ici deux types d'accès :

Chaque opération est affectée à l'un de ces deux droits d'accès. Chaque opération est insérée en tant qu'objet enfant sous X509. Par conséquent, l'accès par opération peut désormais être encore plus précis. | ||||||

Tous les dossiers du chemin d'exécution du contrôleur sont insérés sous le "/" objet du système de fichiers. Cela vous permet d'accorder des droits spécifiques à chaque dossier du système de fichiers. | |||||||